- Registrado

- Ago 7, 2018

- Mensajes

- 822

Guía para conseguir las llaves (keys) privadas de tu Nintendo Switch

Esta guía te ayudará a conseguir las keys privadas de tu consola para luego poder usarlas por ejemplo con la herramienta 4NXCI.

Esta guía es la misma que la de convertir archivos .XCI a .NSP pero sin el método de convertir archivos con la herramienta 4NXCI ya que las llaves pueden ser necesarias para otras herramientas o por si quieres hacerte un backup de tus llaves privadas.

Requisitos previos

- Biskeydump: Es el payload que enviaremos a la consola para que tengamos las llaves principales de nuestra consola.

- Archivo keys.py: Script que lanzaremos y que nos dará las llaves faltantes.

- Python 2.7.15: Programa necesario para poder lanzar el script anterior.

- Hactool: Herramienta que nos hará falta y va conjunto al keys.py para que nos dé las llaves faltantes de nuestra consola.

- Hekate CTCaer mod 4.2: Payload que necesitamos para hacer dumps de la partición BOOT0 y BOOT1 de la eMMC y de la partición SYS.

- Acceso al modo RCM

Paso 1 - Descargar herramientas

Descargamos todas las herramientas arriba mencionadas.

Paso 2 - Enviar el payload

Enviar el payload Biskeydump con cualquiera de las herramientas, por ejemplo TegraRcmGUI.

Paso 3 -Obtener las llaves con el código QR

Nos aparecerá por pantalla un código QR.

Si el fondo es de color azul, ha ido todo perfectamente, si en cambio lo vemos rojo lo tendremos que volver a intentar.

Ahora, con cualquier lector QR (por ejemplo desde el móvil si tienes Android puedes usar QR Droid Code Scanner) escanea el código QR y verás las llaves primarias de la consola. Envía el resultado del código QR a tu correo o en una nota ya que lo necesitaremos luego.

Las llaves que necesitamos son la SBK y TSEC, que serán 32 carácteres (con letras y números)

Si el fondo es de color azul, ha ido todo perfectamente, si en cambio lo vemos rojo lo tendremos que volver a intentar.

Ahora, con cualquier lector QR (por ejemplo desde el móvil si tienes Android puedes usar QR Droid Code Scanner) escanea el código QR y verás las llaves primarias de la consola. Envía el resultado del código QR a tu correo o en una nota ya que lo necesitaremos luego.

Las llaves que necesitamos son la SBK y TSEC, que serán 32 carácteres (con letras y números)

Paso 4 - Enviar payload Hekate

Cuando tengamos las llaves guardadas, debemos reiniciar la consola y enviar el payload Hekate CTCaer mod 4.2 y tenemos que hacer un par de dumps:

- En Tools > Seleccionamos Backup...

Ver el archivo adjunto 149

- Luego seleccionamos Backup eMMC BOOT0/1.

Ver el archivo adjunto 148

- Y cuando acabe seleccionamos "Backup eMMC SYS"

Ver el archivo adjunto 150

- En Tools > Seleccionamos Backup...

Ver el archivo adjunto 149

- Luego seleccionamos Backup eMMC BOOT0/1.

Ver el archivo adjunto 148

- Y cuando acabe seleccionamos "Backup eMMC SYS"

Ver el archivo adjunto 150

Paso 5 - Obtener los ficheros creados del dump

Ahora apagamos la consola e insertamos la microSD en nuestro PC.

- Deberíamos de tener y copiar estos archivos en una carpeta nueva llamada "hactool" en el Escritorio por ejemplo:

Ver el archivo adjunto 151

- Deberíamos de tener y copiar estos archivos en una carpeta nueva llamada "hactool" en el Escritorio por ejemplo:

Ver el archivo adjunto 151

Nos descargamos Python 2.7.15 y lo instalamos.

Cuando nos salgan las características, seleccionamos "Add python.exe to Path" y le damos a "Will be installed on local hard drive"

Ver el archivo adjunto 153

Cuando nos salgan las características, seleccionamos "Add python.exe to Path" y le damos a "Will be installed on local hard drive"

Ver el archivo adjunto 153

Paso 7 - Descomprimir Hactool y guardarlo todo en la misma carpeta

Descomprimimos la herramienta Hactool en la misma carpeta donde tienes los dumps, si has seguido el tutorial bien deberás tener en el Escritorio una carpeta llamada "hactool" (paso 5).

Paso 8 - Archivo keys.py

Nos descargamos el archivo keys.py y lo ponemos también en la carpeta "hactool" que hay en el escritorio.

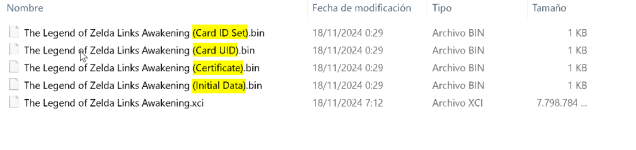

El resultado final de la carpeta debería ser así:

Ver el archivo adjunto 154

El resultado final de la carpeta debería ser así:

Ver el archivo adjunto 154

A los 3 archivos dumps que hay en la carpeta los renombramos y les ponemos la extensión .bin, le damos al botón derecho sobre cada uno de los 3 archivos y le damos a "Cambiar nombre".

Ver el archivo adjunto 158

El resultado final tiene que ser así:

Ver el archivo adjunto 159

Ver el archivo adjunto 158

El resultado final tiene que ser así:

Ver el archivo adjunto 159

Paso 10 - Ejecutar hactool

Ahora ejecutamos un CMD (Inicio y buscamos cmd.exe)

Si hemos creado la carpeta en el escritorio, nos vamos a la ruta:

cd C:\Users\Usuario\Desktop

(cambiar Usuario por el nombre de usuario que tengas)

Ver el archivo adjunto 155

Y luego entramos en la carpeta:

cd hactool

Ver el archivo adjunto 157

Si hemos creado la carpeta en el escritorio, nos vamos a la ruta:

cd C:\Users\Usuario\Desktop

(cambiar Usuario por el nombre de usuario que tengas)

Ver el archivo adjunto 155

Y luego entramos en la carpeta:

cd hactool

Ver el archivo adjunto 157

Paso 10.1 - Opcional - Si no lo sabes bien tu nombre de usuario

Si no sabes tu nombre de usuario es tan fácil como escribir:

cd C:\Users y luego:

dir

Y luego cd <Usuario>.

Aquí tienes un ejemplo:

Paso 11 - Instalar extensión lz4 para el python

Estando en el CMD, ejecutamos:

pip install lz4

Y nos instalará la extensión necesaria para el hactool:

Ver el archivo adjunto 160

pip install lz4

Y nos instalará la extensión necesaria para el hactool:

Ver el archivo adjunto 160

Paso 12 - Lanzar el script keys.py

Ahora lanzamos el script de la siguiente forma:

python keys.py <32 carácteres SBK> <32 carácteres TSEC>

Tienes que cambiar los 32 carácteres del SBK y los 32 carácteres TSEC con las que te dió el Biskeydumper al principio del tutorial.

Luego lo ejecutas y si ha ido bien te saldrá un mensaje como este:

Ver el archivo adjunto 161

¡Eso es que ha ido bien!

Te habrá dejado en el mismo directorio un fichero llamado keys.txt:

Ver el archivo adjunto 162

python keys.py <32 carácteres SBK> <32 carácteres TSEC>

Tienes que cambiar los 32 carácteres del SBK y los 32 carácteres TSEC con las que te dió el Biskeydumper al principio del tutorial.

Luego lo ejecutas y si ha ido bien te saldrá un mensaje como este:

Ver el archivo adjunto 161

¡Eso es que ha ido bien!

Te habrá dejado en el mismo directorio un fichero llamado keys.txt:

Ver el archivo adjunto 162

¡Listo!

Ya puedes hacer un backup de tu archivo keys.txt en donde quieras.